因為這個鐵人競賽,讓我有督促自己的機會能不斷往入侵偵測系統的深處去挖掘,也決定透過這次機會,利用雙十連假來看一下入侵偵測系統相關的頂會文章,希望能在這領域中,有更多的啟發。

這次就來跟大家分享我最近閱讀的文章內容~

可能有點枯燥哈,不過也真的讓身為初學者的我又學到東西。

隨著大家對資訊的運用越來越依賴,也讓 IOT 的實際危害遽增。

常見的資安案例:

本篇大綱

一、論文的介紹

二、作者們發現的問題與解決方法

三、System Design:ARGUS 應滿足條件

四、System Design:實驗假設

五、System Design:架構概述

六、評估結果

七、ARGUS 可能會有的問題

八、結論

作者們發現的問題:

Network-Intrusion Detection(網路入侵偵測):

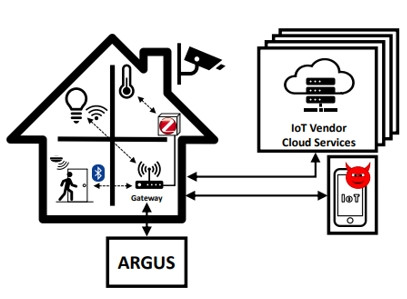

1.無法偵測利用控制基礎架構的攻擊:某些攻擊是通過供應商的雲端平台發送的,這種網路流量難以跟良性操作區分開來。

2.現有的方法通常著重在分析網路流量,也因為攻擊命令的網路流量與良性命令無法區分,所以無法偵測上下文攻擊。

Policy-Based Detection(基於策略的偵測):

1.需要使用者進行繁瑣的設置。

2.攻擊者可能會發現策略中的漏洞:他們就可以去避開。

Contextual Anomaly Detection(情境異常檢測):

1.需要有關設備的附加訊息。

2.僅限於已知攻擊。

3.只考慮命令:沒辦法自主偵測。

作者提出的解決方法:

提出 ARGUS,一種基於上下文的入侵偵測框架。

架構主要由三個實體元件組成:

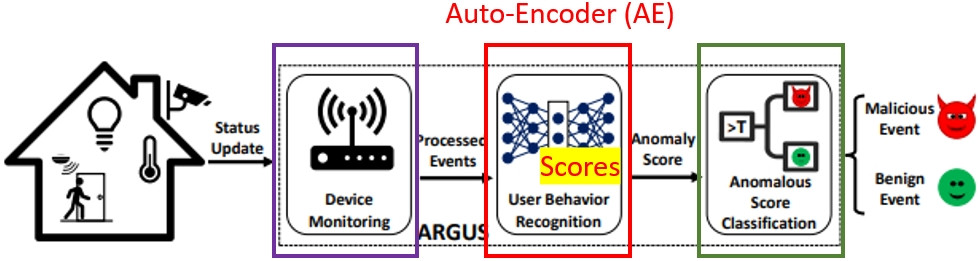

Device Monitoring 監控設備

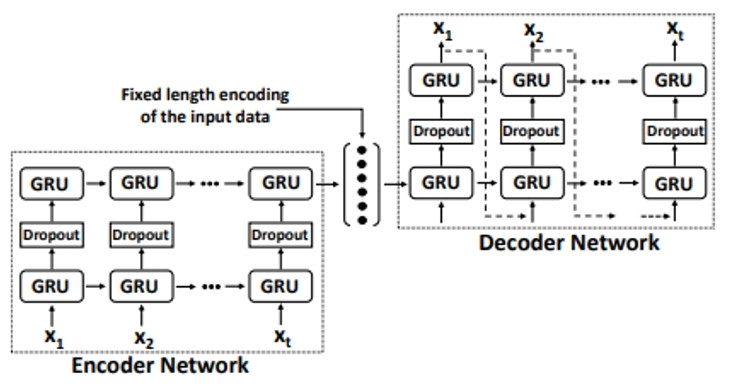

Context Modeling 上下文建模:自動編碼器 (AE) 架構,這是一種無監督的 DNN 方法,因為它僅使用良性資料進行訓練。

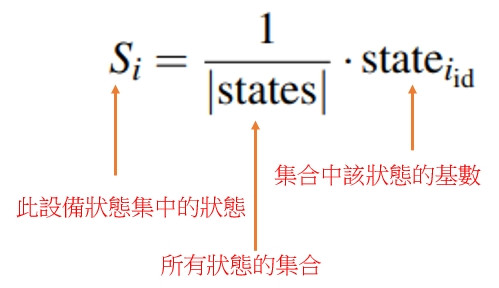

目的:處理大量的設備狀態並方便後續機器學習。

設備狀態:各個 IOT 設備的狀態、各個感測器的捕獲值。

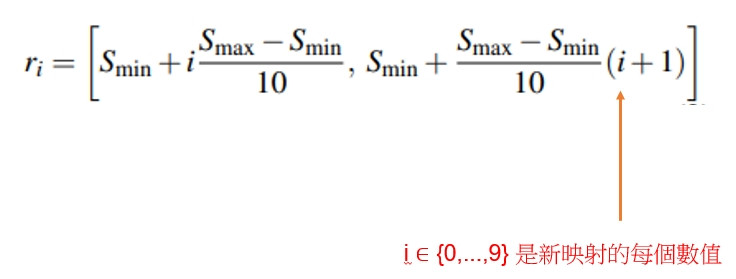

這些被收集起來的狀態,會使用這個算式處理。

所有設備狀態都被映射為這個 r 範圍裡,也就是有限範圍[0,1]內的數值。

其中,i ∈ {0,...,9} (i範圍0到9)是新映射的每個數值。

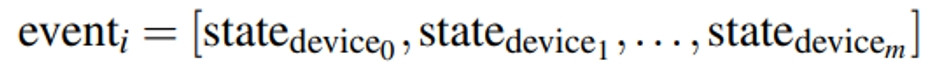

事件列表:[event0, event1,..., eventn],其中:

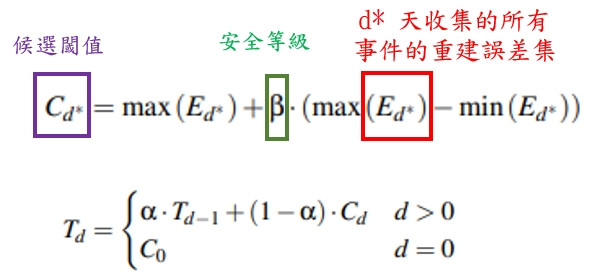

Anomaly Score Classification 異常分數分類:如果異常分數高於閾值T,那這個事件就被視為攻擊。

在這個評估中,使用 5 種不同的智慧家庭設置,並配置了居民日常使用的各種 IOT 設備和感測器。

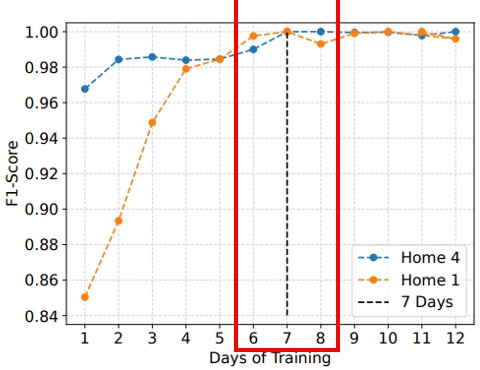

在每個設定中,使用前 7 天來訓練模型,其餘資料用於測試。

訓練資料分別為 90% 的實際訓練資料和 10% 的驗證資料。

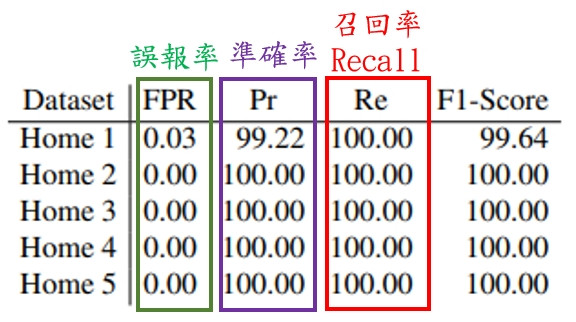

以下是評估結果:

誤報率(FPR)、準確率 (Pr)、召回率 (Re) 和 F1 分數。

(FPR ≤ 0.3%),代表:ARGUS 正確識別了幾乎所有的良性事件,滿足 R3最大限度地減少誤報。

(Re ≥ 99.64%),代表:ARGUS 幾乎偵測到了所有的攻擊。

7 天的訓練資料對於ARGUS 來說足夠了。

而若在 80 天的測試數據上則實現 99.64% 的 F1 分數。

這表明 ARGUS 能夠學習使用者的行為,而無需長時間的訓練資料收集階段。

因為發現:

因此,作者提出:

看了這篇文,再加上有同學之前做過 IDS 跟 AI 結合的應用,讓我思考是否最好跟 AI 掛上,才能應對更多的狀況,且是不是也是趨勢。![]()